Zip-Archiv Cracking mit Hashcat

In diesem Post zeige ich euch, wie ihr ganz einfach mit dem Tool Hashcat ein passwortgeschütztes Zip-Archiv cracken könnt. Das Cracken selbst findet wie immer auf einem Kali Linux statt.

Zip-Archiv vorbereiten

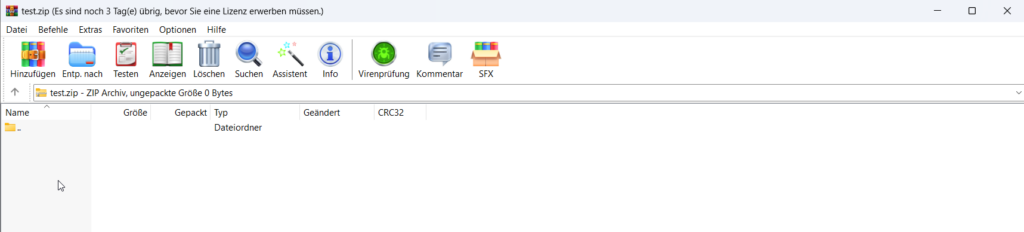

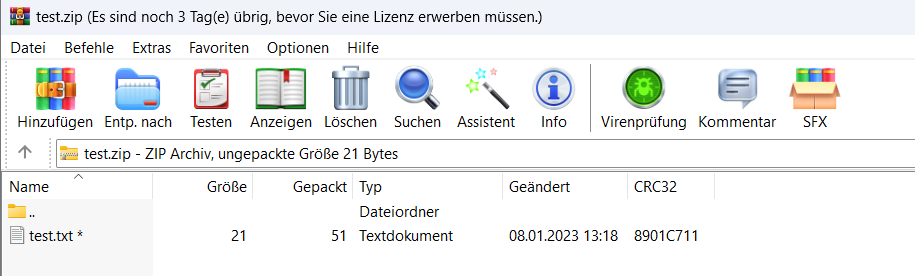

Auf einem Windows System öffnen wir Winrar.

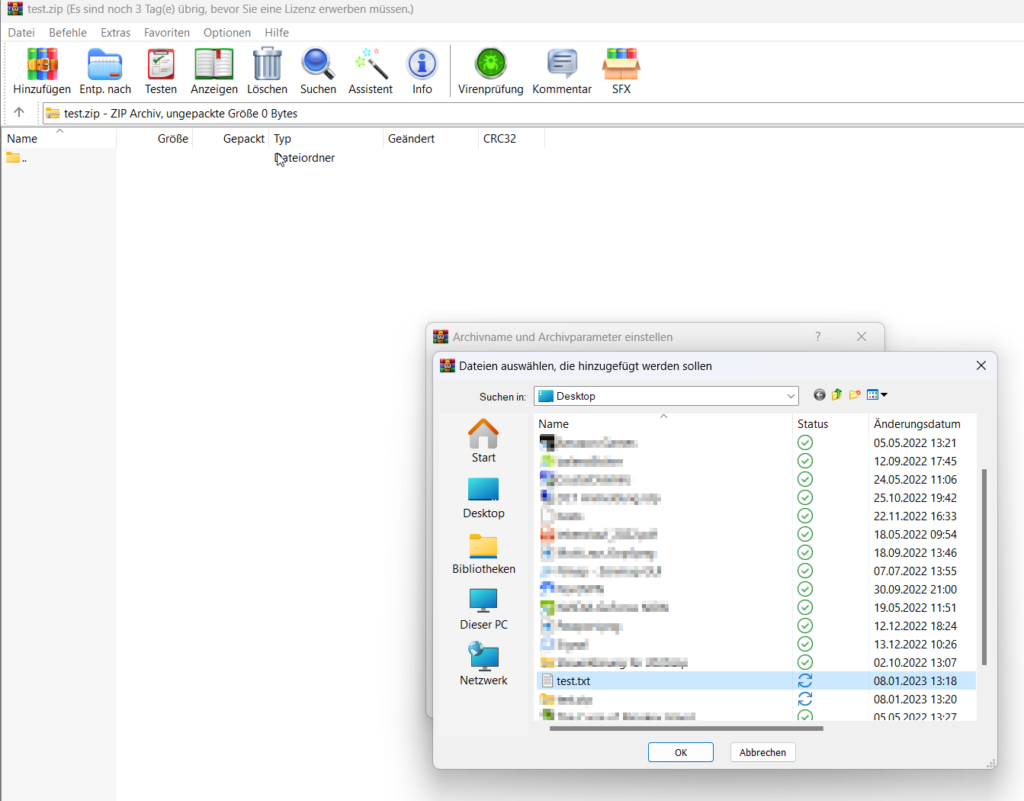

Als nächstes fügen wir irgendeine Datei zum Archiv hinzu. In diesem Beispiel ist es die „test.txt“

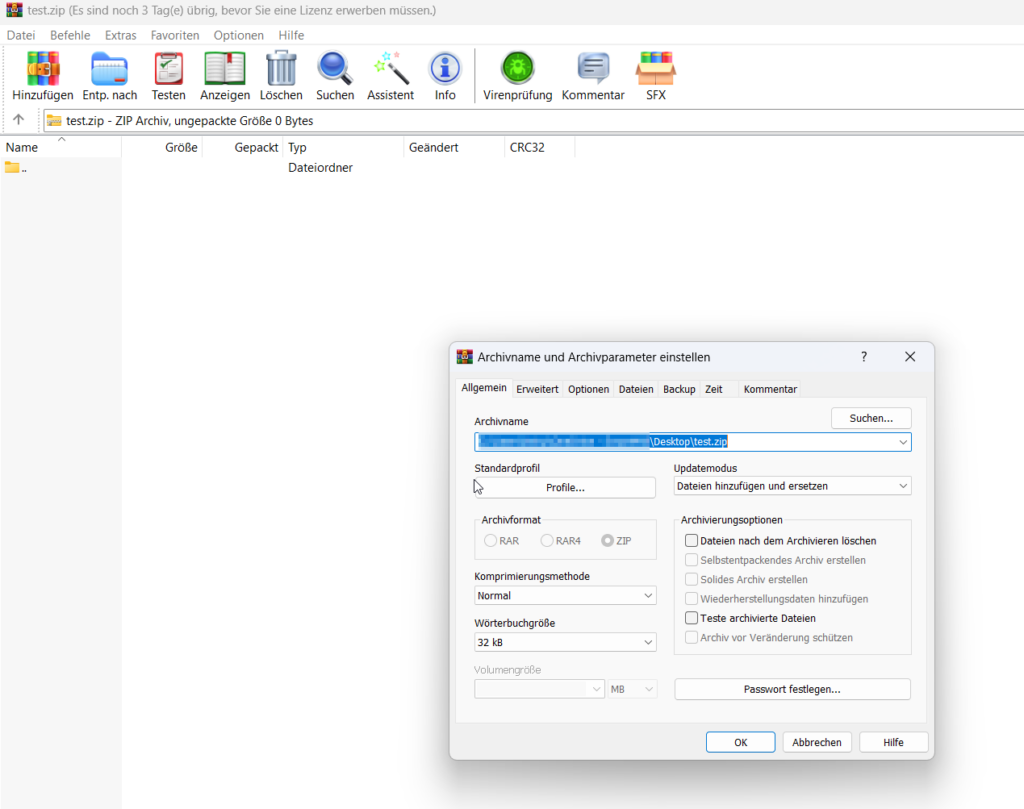

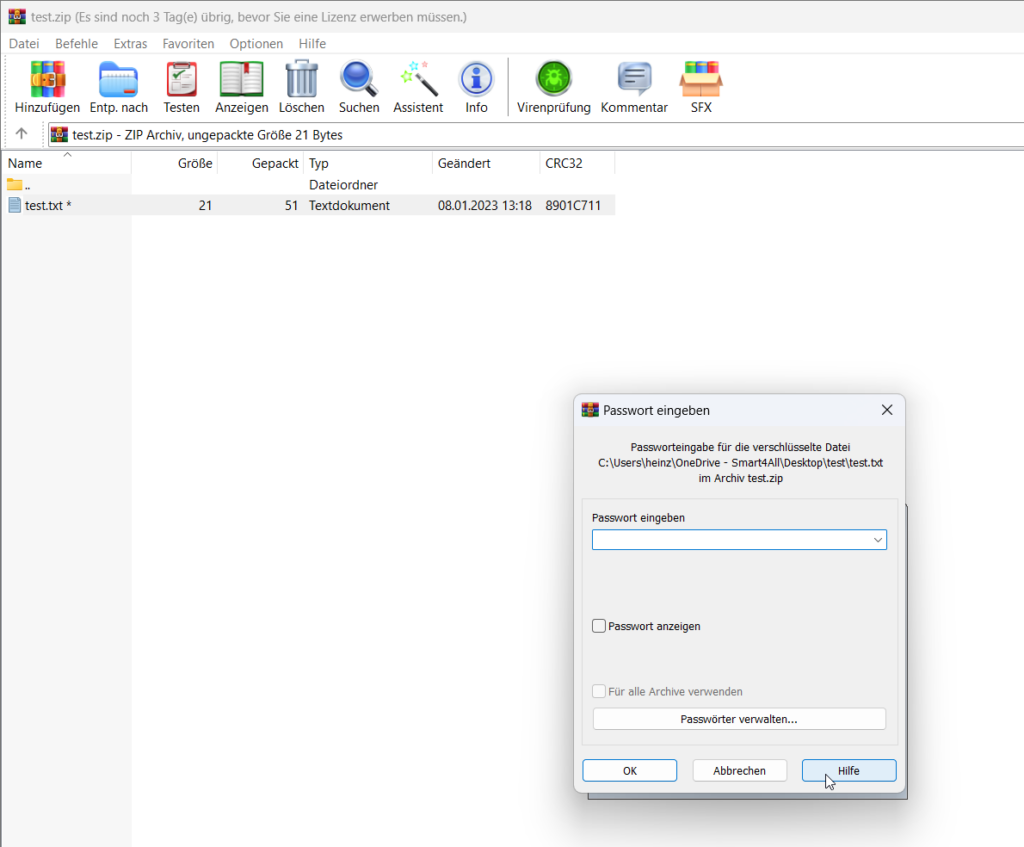

Sobald die Datei hinzugefügt wurde erscheint ein Optionsfenster, in dem wir dem Archiv ein Passwort hinzufügen können

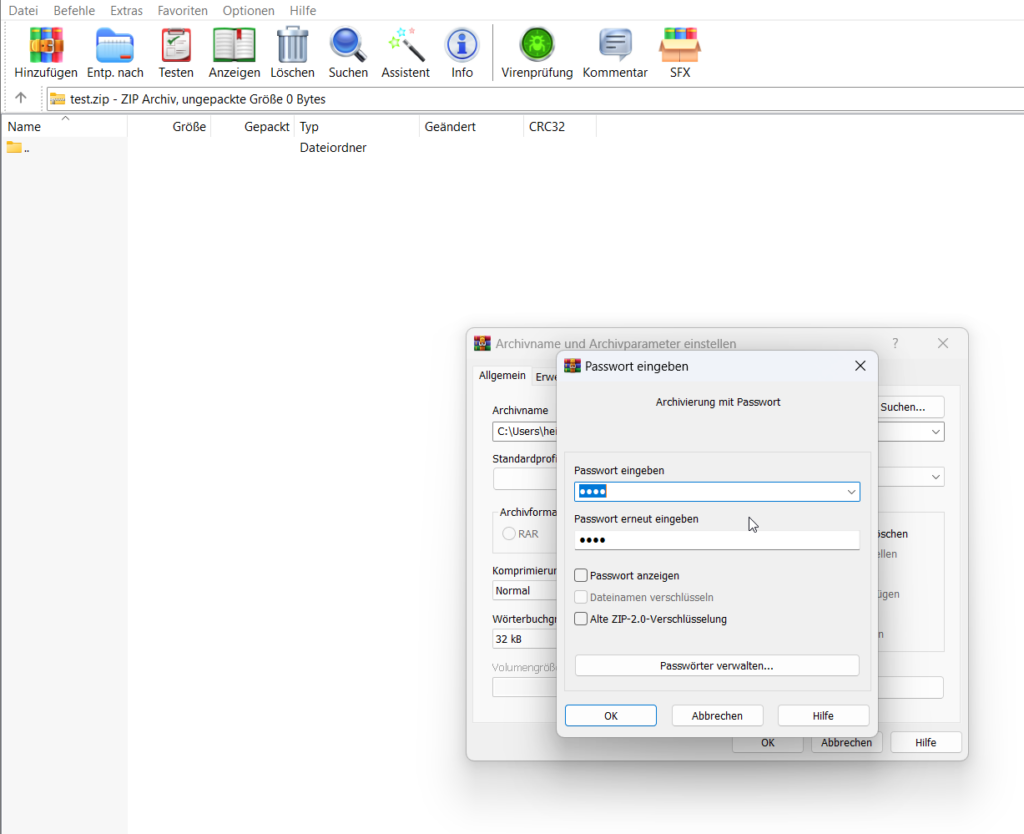

Für diese Demonstration nutzen wir ein ganz einfaches und auch unsicheres Passwort „1234“

Das * im nächsten Screenshot hinter unserer Testdatei „test.txt“ zeigt an, dass zum Entpacken ein Passwort erforderlich.

Versucht ihr nun die „text.txt“ zu entpacken, dann erhaltet ihr die Aufforderung zur Eingabe des Passworts, wie im folgende Screenshot zu sehen.

Damit wir mit dem Cracken fortfahren können, müsst ihr das Zip-Archiv auf euer Kali System übertragen. Unter Windows nutze ich dazu WINSCP.

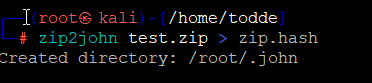

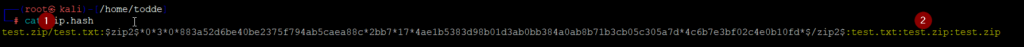

Hash extrahieren mit zip2john

Hashcat kann nicht direkt ein Zip-Archiv cracken. Wir benötigen dazu den Hash des Archivs. Diesen bekommen wir mit dem Tool „zip2john. Der Befehl zum Extrahieren des Hashes ist im unteren Screenshot zu sehen.

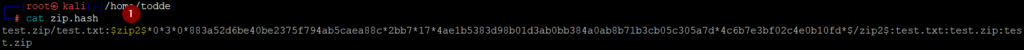

Den Inhalt von „zip.hash“ schauen wir uns einmal genauer an.

Der unter (1) gelb markierte String zeigt an, um welche Art von Hash es sich handelt. Dies ist später für Hashcat wichtig, den mit der Option „-m“ müssen wir den korrekten Wert übergeben.

Leider ist obiger Hash noch nicht ganz zu Hashcat kompatibel. Wir müssen den Präfix und den Suffix entfernen. Diese sind im folgenden gelb markiert.

Ich habe mittels cp zip.hash zip2.hash die Originaldatei kopiert und in der Neuen dann die unnötigen Einträge gelöscht. Nachdem dies erledigt ist, kommen wir zum eigentlichen cracken mit Hashcat.

Hashcat zum cracken verwenden

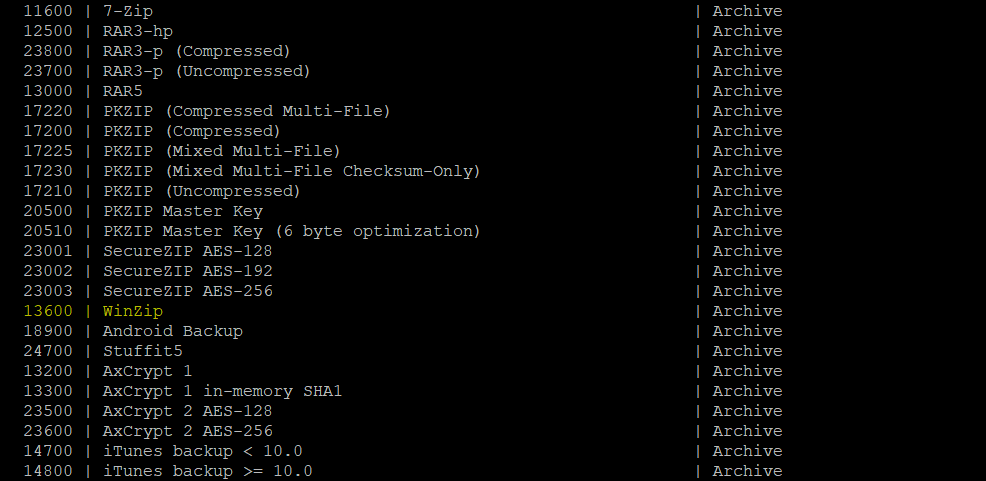

Bei diesem Cracking handelt es sich um eine Bruteforce Attacke. Dies geben wir Hashcat mit „-a3“ mit. Das Modul, welches benutzt werden soll, lautet 13600 und ist in der Hilfe Datei ersichtlich.

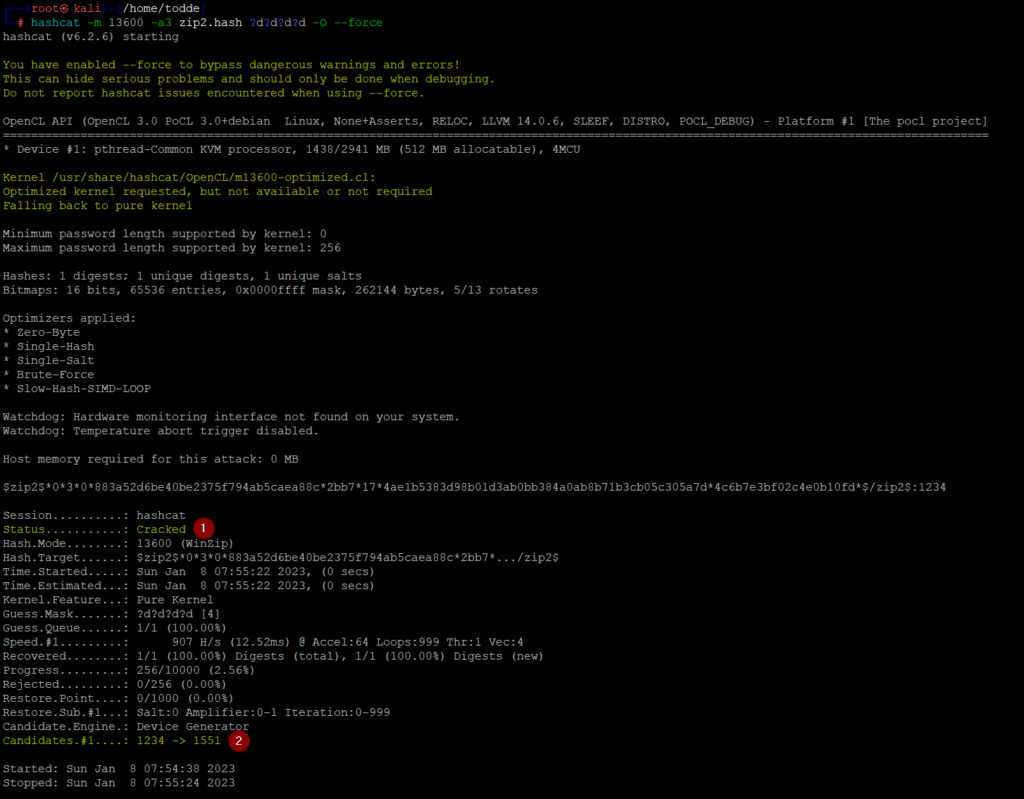

Wir können den Crackingvorgang etwas Beschleunigen, in dem wir im Befehl ein sog. Masking verwenden. Dadurch definieren wir, wie viele Stellen das Passwort besitzt und welche Zeichen zu verwenden sind. Unser sehr einfaches Kennwort „1234“ verwendet nur Ziffern, daher lautet die Mask „?d?d?d?d“. Der komplette Befehl ist dann folgender.

Der Status (1) zeigt, dass wir mittels obigen Befehls den Hash cracken konnten. Unter (2) ist die Stelle im Prozess zu sehen, in der das Passwort gefunden wurde.

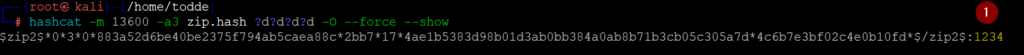

Das tatsächliche Passwort lässt sich dann auch noch anzeigen, in dem wir die Option „–show“ an den Befehl anhängen.

Voila, unter (1) haben wir das Archiv-Passwort erfolgreich extrahiert.

Fazit

Mit einfachen Mitteln waren wir in der Lage, ein Zip-Archiv zu cracken. Es ging außerdem unheimlich schnell. Für diesen Test haben wir natürlich ein sehr unsicheres Passwort verwendet ( zu kurz und nur Ziffern, ohne Buchstaben und ggf. Sonderzeichen) Je komplexer ein Passwort ist, desto länger dauert der Prozess des Crackens. Mit privaten Mittel wäre das Cracken dann nahezu ausgeschlossen. Aber dafür existieren ja professionelle Anbieter, die CPU/GPU Leistung im hohen Umfang für kleines Geld zur Verfügung stellen, wie z.B. dieser Anbieter.

Ich bin ein typischer Quereinsteiger, sowie IT Allrounder und habe mein Wissen hauptsächlich aus den vielen kostenlosen Artikeln und Howtos aus dem Internet gezogen. Mit meiner Webseite möchte ich meinen Teil dazu beitragen, dass möglichst viel Wissen weitergeben wird. Meine Artikel/Howtos sind bewusst auf Deutsch gehalten, um den Mitmenschen, die mit Englisch nicht so gut unterwegs sind, einen guten Einstieg zu bereiten.

Seit kurzer Zeit beschäftige ich mich vermehrt mit dem Thema Security, da dies immer mehr an Bedeutung gewinnt und ein Wissen über mögliche Gegenmaßnahmen entscheidend für jedes Unternehmen sind. Die Bösen Jungs schlafen nie.

Danke, dass Ihr es hierher gefunden habt. Über Kommentare zu den einzelne Artikeln würde ich mich freuen.

Viel Spaß beim durcharbeiten und nachmachen 🙂